10 Dicas Para Manter Seu Mac Seguro!

Aprenda como manter seu Mac seguro – Mesmo Sendo Absolutamente iniciante

Dizem que a melhor maneira de se proteger contra vírus de computador é usar um Mac. Sim, esta é uma boa sugestão, mas não significa que será a solução para todos os problemas de segurança.

Talvez o que mais justifica esse argumento é que os desenvolvedores maliciosos, mais conhecidos como hackers, não perderiam tempo e esforços criando vírus para uma parcela tão pequena de usuários de Mac, o que não é mais verdade, pois a Apple está se disseminando no mercado e hoje já são mais de 100 milhões de Macs ao redor do mundo.

👉 Veja também: TOP 6 Melhores Antivirus para Mac – o 5º é o Meu Preferido!

Sabemos que a Apple trabalha constantemente na segurança de seus computadores, mas malwares, como o Flashback Trojan, estão sendo criados com um único objetivo, infectar Macs. De qualquer forma, a parcela de Macs infectados ainda é mínima o que garante em parte nossa tranquilidade : )

Embora seja verdade que os Macs são menos propensos a serem atacados com base no fato de que há menos Macs do que PCs – na verdade, o Malware em Macs está diminuindo , os usuários de Mac podem ser um alvo muito lucrativo e, portanto, considerado que vale o esforço. Como resultado, os Macs pegam vírus e são tão vulneráveis a ataques quanto um PC.

Para quem preparamos este material

Elaboramos este material pensando em ajudar pessoas que precisam de segurança digital, seja para fazer transações financeiras online ou compras utilizando seu cartão de crédito. Ao final deste artigo, você estará apto a utilizar seu Mac com mais segurança do que a maioria das pessoas está acostumada.

Leia até o fim, vale a pena : )

👉 Veja também: Segurança do Mac – O Guia Absolutamente Completo

Conheça agora as 10 Dicas para manter seu Mac seguro!

As lições abaixo podem ser aplicadas na maioria dos computadores Apple. Se por algum motivo você não conseguir fazer algumas das dicas, deixe nos comentários ok?

Vamos lá!

1. Mantenha seu Mac atualizado

Normalmente esta função é pré-programada e não precisa ser feita manualmente. Entretanto, e só para ter certeza recomendamos que você verifique manualmente, no video abaixo gravamos uma videoaula completa ensinando como fazer:

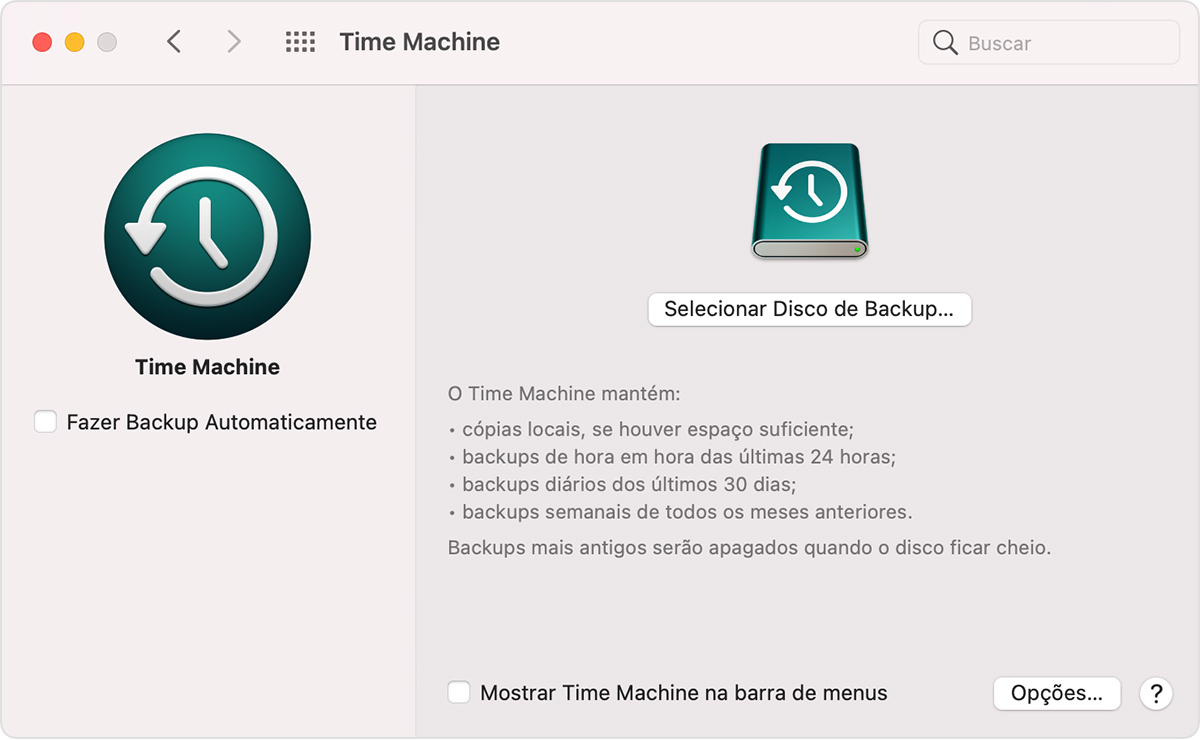

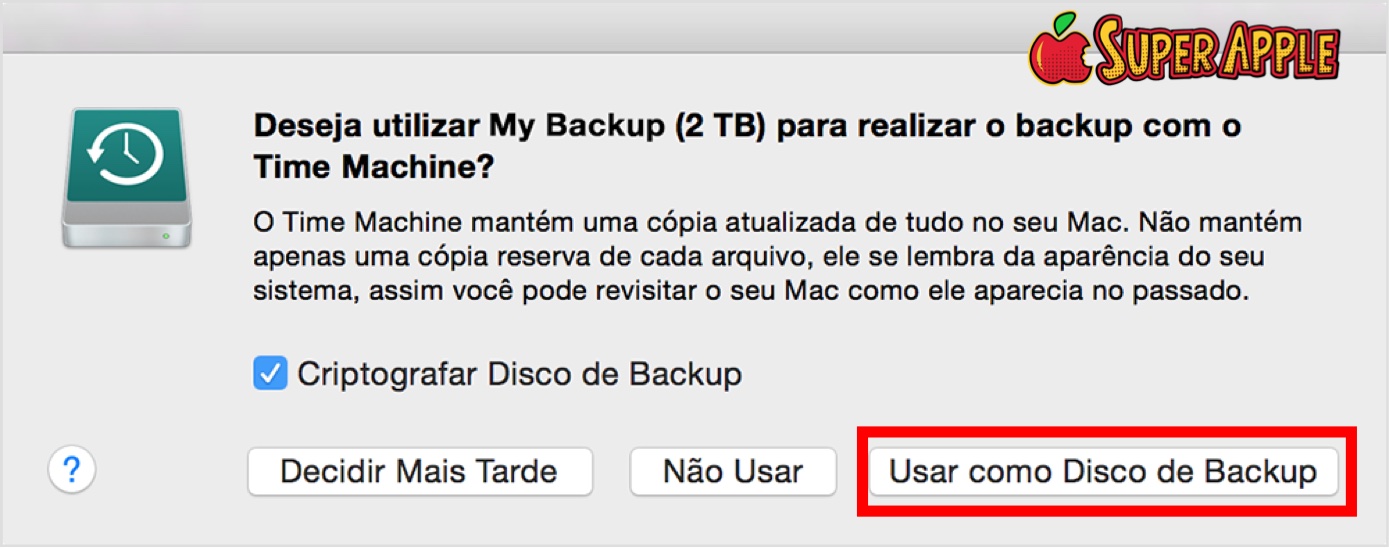

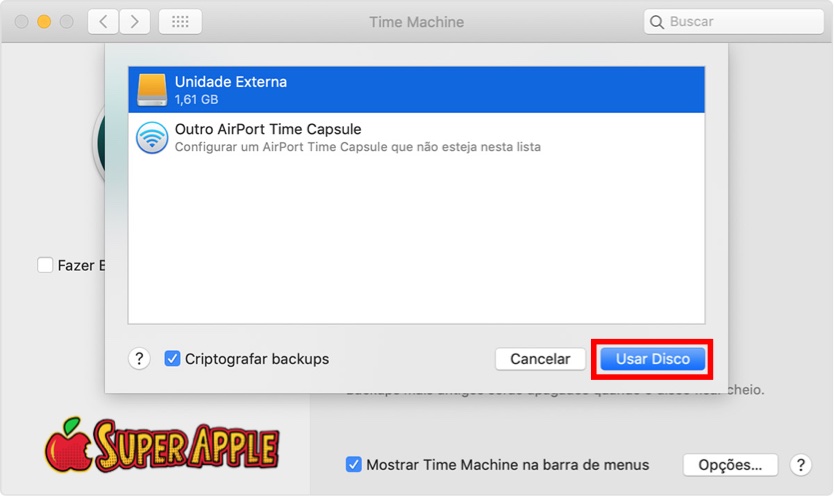

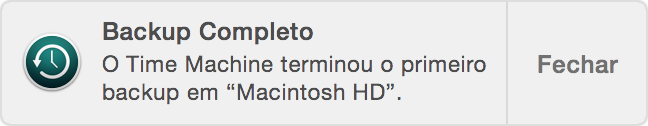

2. Faça o backup completo do Seu Mac

O backup periódico dos seus arquivos garante que você sempre tenha uma cópia de segurança dos seus arquivos se algo acontecer ao seu Mac, incluindo se ele for perdido, roubado ou precisar de reparos.

A Apple facilita os backups com seu recurso Time Machine. O Time Machine é usado para fazer backups regulares de seus arquivos em um disco rígido separado para que você possa restaurar o Mac e os dados de qualquer período recente.

Se você não sabe como fazer o backup do Seu Mac, veja este material completo: Backup do Mac: Guia Prático do Usuário

3. Utilize senhas fortes

Crie senhas com pelo menos oito caracteres, sempre utilize letras e números, se puder insira pelo menos uma letra maiúscula ou símbolo. Lembre-se de criar senhas diferentes para serviços da internet, ok?

Se você tem dificuldade de lembrar todas as senhas uma boa dica é criar um senha mestre e alterar o inicio ou o final dela ligando-a ao serviço em uso, por exemplo: Uma senha única P23eR5% ficaria P23eR5%sub caso seja utilizada no Submarino ou P23eR5%sar se fosse utilizada na Saraiva. Se você deseja utilizar essa senha para inicio de sessão no seu Mac ficari assimP23eR5%mac. Neste caso utilizamos os 3 primeiros caracteres do serviço, mas você pode utilizar sua própria lógica!

Se você acha que precisa mudar a senha do Seu Mac, veja o tutorial abaixo, com certeza vai ajudar : )

3 Formas de Mudar a Senha de Administrador no Mac

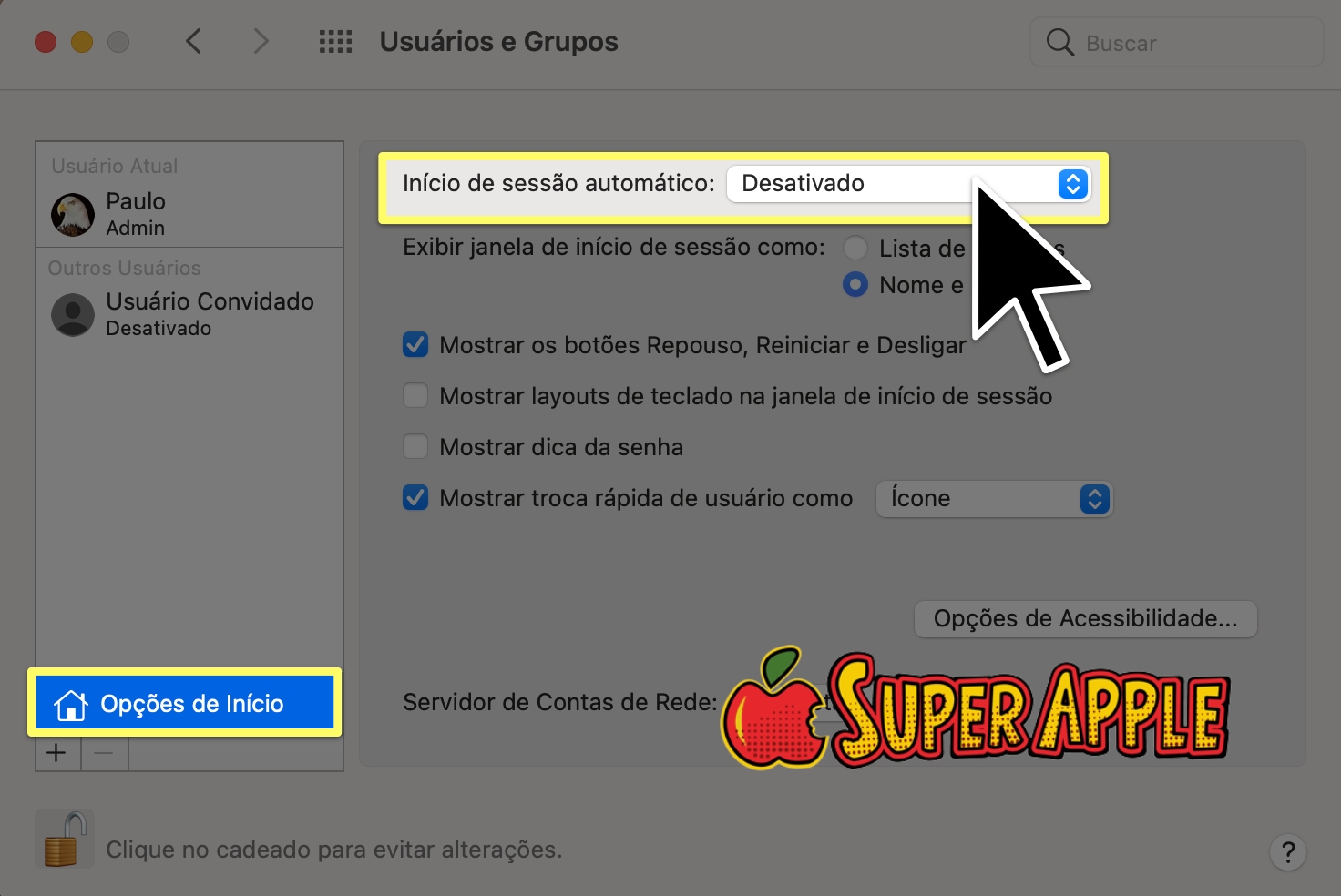

4. Desative o Login automático

É bom ter uma senha forte, mas se você não usá-las de nada vai adiantar. Mesmo que seja chato ter que digitar sua senha toda vez que for iniciar no seu Mac, faça isso! Para desativar o login automático no Mac seguro faça o seguinte:

Abra o “Painel Preferências do Sistema” > “Usuários e Grupos”. Em seguida desbloqueie o cadeado, depois Clique em Opções de Inicio, e DESATIVE o Inicio de sessão automático!

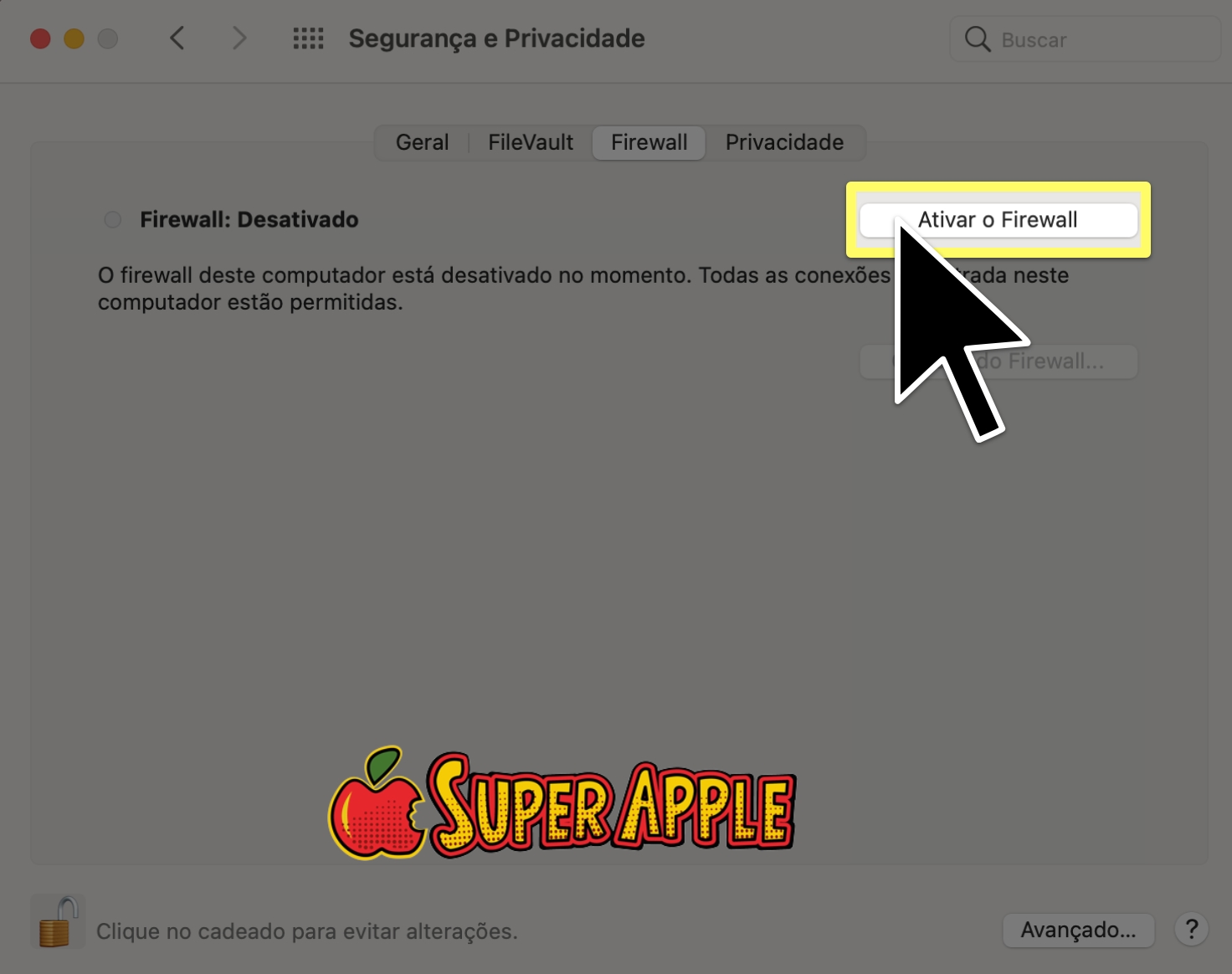

5. Habilite o Firewall do Sistema

Em geral, computadores possuem um recurso muito conhecido e útil, o Firewall. Se você não sabe o que é, não se preocupe, nós te explicamos.

Firewall é um sistema de segurança, que normalmente já vem integrado a sistemas operacionais como Mac OS X e Windows. Sua principal função é impedir que outros usuários ou programas não autorizados acessem seu computador remotamente.

Se você está com uma versão mais recente do Mac OS X, acesse este artigo: Como Ativar o Firewall no MacOS

Para ativar o Firewall do seu Mac vá em Preferências do Sistema > Segurança e Privacidade > Firewall. Se o Firewall estiver desligado, clique no cadeado no canto inferior esquerdo, depois digite sua senha e clique em Desbloquear.

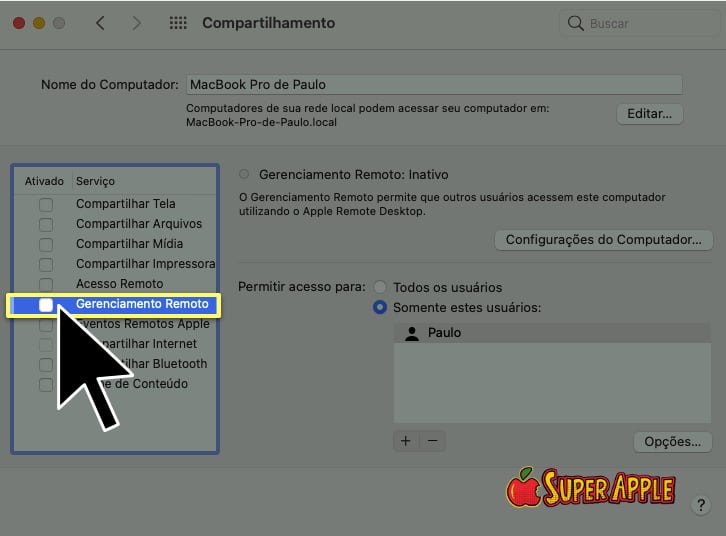

6. Desative o Acesso Remoto Para MacOS

O acesso remoto é um recurso útil do macOS que permite acessar arquivos no computador de qualquer lugar. No entanto, o acesso remoto também permite que qualquer pessoa com seu login e senha de administrador e senha acesse os arquivos do seu computador. É por isso que pode ser uma boa ideia desligar esse recurso se você realmente não o usar. Na verdade, sua empresa pode já ter uma política de segurança sobre quando os funcionários podem usar o acesso remoto.

Para desativar o Acesso Remoto acesse o “Preferências do Sistema” em seguida clique em “Compartilhamento”. Depois basta desativar a opção “Gerenciamento Remoto”, conforme a imagem abaixo:

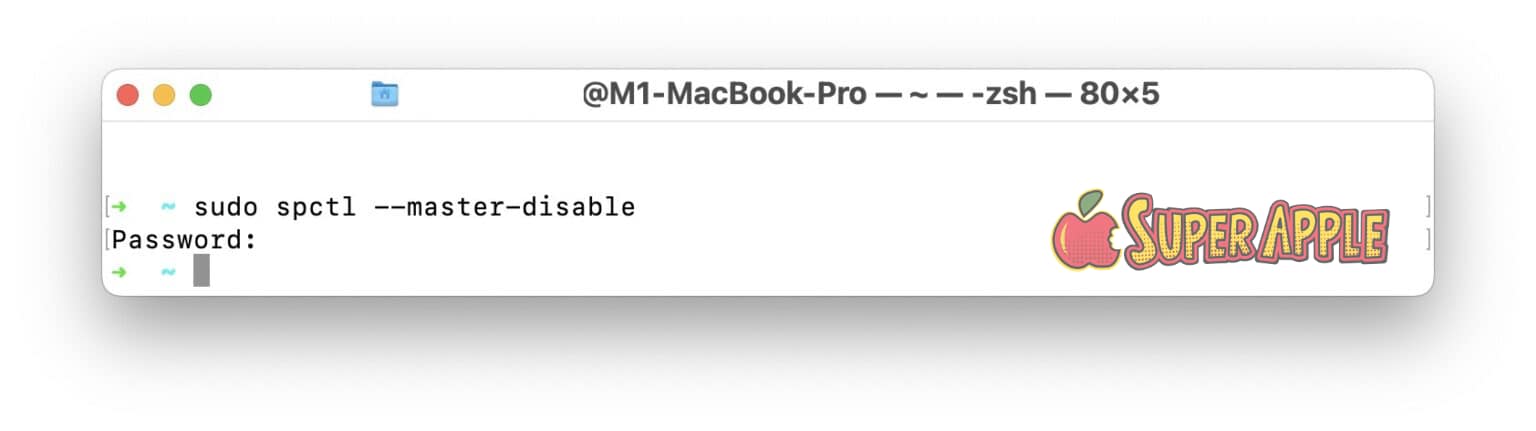

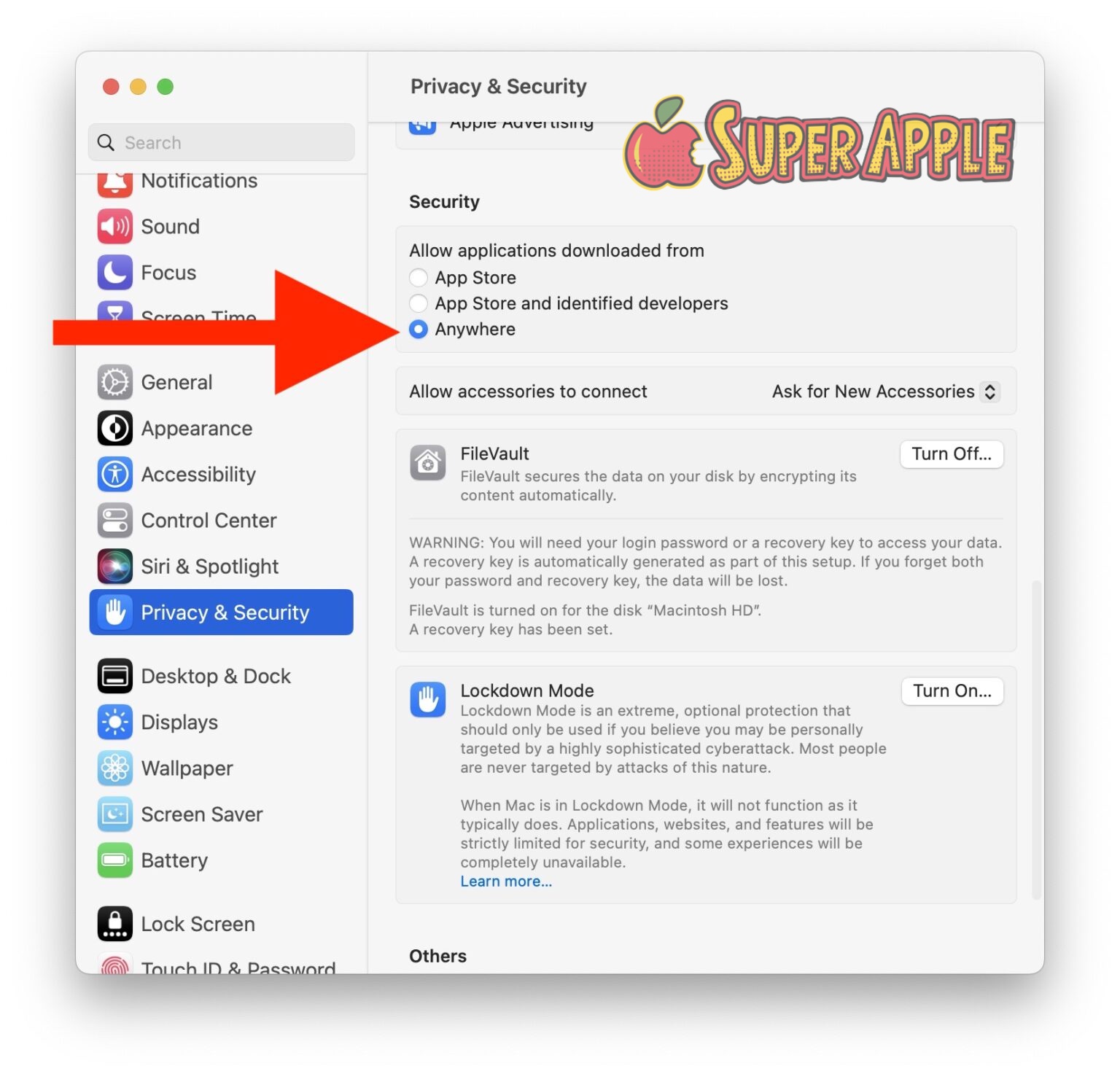

7. Faça download somente de fontes confiáveis

Sites de torrent, softwares pirateados, cracks e outros downloads ilegais, são frequentemente usados para distribuir malware e vírus. Muitos deles são criados por hackers que tem como objetivo infectar seu Mac de alguma maneira.

A verdade é que ninguém da nada de graça para ninguém, portanto não acredite que alguém está te presenteando com um software pirata, lembre-se que seu computador ganhe algo desagradável extra. Baixar arquivos desse tipo de fonte nem sempre é interessante, pense nisso.

👉 Veja este tutorial, onde você vai aprender como instalar aplicativos no Mac da forma correta!

8. Utilize um bom sistema para deixar seu Mac seguro

Embora seja notório que a segurança do Mac OS X seja um dos melhores do mercado, recentemente 0 episódio do Malware Flashback ilustra outro cenário.

Nossa sugestão é que você instale um bom sistema de segurança. Clique aqui para ver os melhores que preparamos para você!

TOP 6 Melhores Antivirus para Mac – o 5 é Meu Preferido!

9.Verifique as opções de privacidade e deixe seu Mac seguro

Verifique as opções de privacidade do seu Mac e da sua navegação na internet. No Safari clique em:

- Safari > Preferencias > Privacidade e configure as opções de cookies e localização da maneira que se sentir mais seguro.

Para verificar as opções de privacidade no Mac Os, clique em

- Preferencias do Sistema > Segurança e Privacidade > Na aba “Privacidade” e no botão Avançado. Configure as opções de log out automático por inatividade e acesso ao sistema de acordo com as suas preferencias de segurança.

10. Use o bom senso

A maioria dos hackers procuram atacar usuários desavisados que tenham softwares desatualizados e senhas salvas em browsers. O recomendado é ficar ligado, seja na hora de acessar seu banco online ou acessar o Facebook. Tenha cuidado, sempre!

Espero que aproveite as dicas e deixe seu Mac seguro!

Ah… e não deixe de seguir o Super Apple nas redes sociais, ok?

Forte abraço e até a próxima!

Assista a videoaula